Recentemente o nosso código penal sofreu uma alteração legislativa. Você está por dentro? Se liga que não foi uma inovação legislativa, mas sim, uma atualização. Ou seja, o tipo penal já existia, porém, sofreu algumas alterações em seu texto legal! O art. 154-A do Código Penal constitui o crime de invasão de dispositivo informático.

O referido delito foi criado pela Lei nº 12.737, de 30 de novembro de 2012, chamada pela imprensa de “Lei Carolina Dieckmann”, lembra da estória? Clica aqui para ficar por dentro. De maneira bem resumida, a atriz havia sido vítima dessa conduta poucos meses antes, em maio de 2012, quando ainda não havia uma figura típica específica, o que reforçou ainda mais a necessidade de atualização do nosso código penal para a nova realidade social.

Mas então, vamos falar sobre a nova roupagem do crime do 154-A do CP?

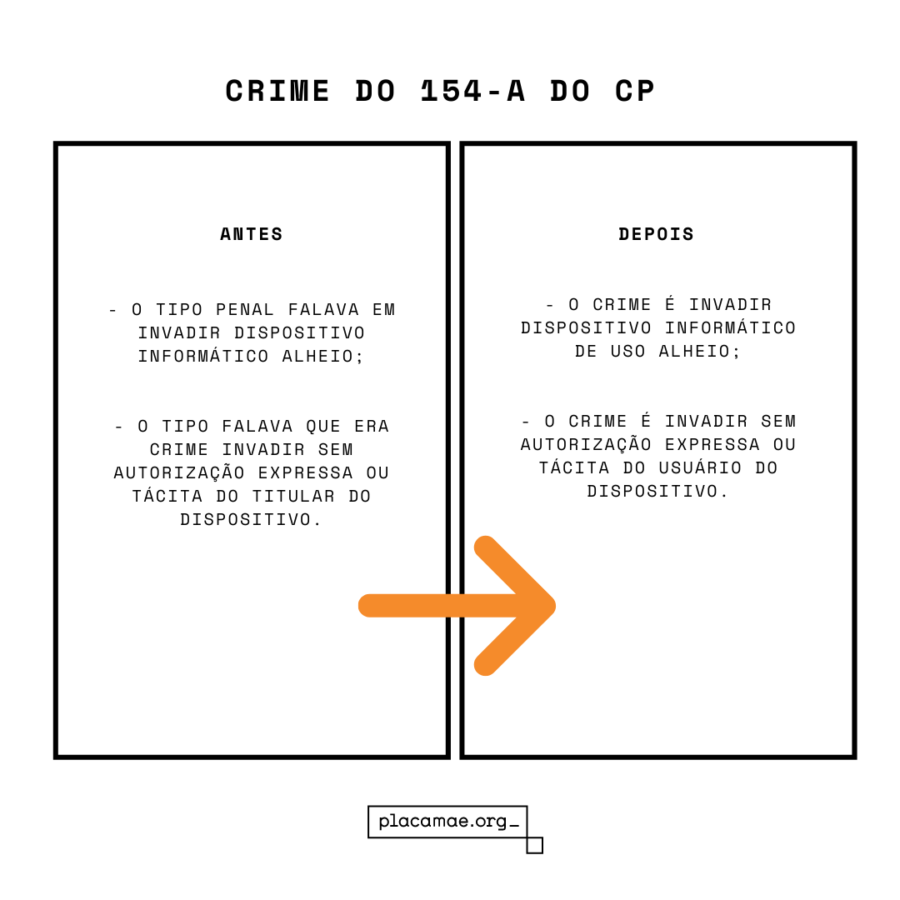

A Lei nº 14.155/2021 promoveu quatro alterações no crime do art. 154-A:

1) modificou a redação do caput, ampliando a incidência do tipo penal;

2) majorou a pena do crime na sua forma básica (caput do art. 154-A);

3) majorou os limites da causa de aumento de pena do § 2º;

4) majorou a pena da qualificadora do § 3º.

Calma! A gente vai detalhar bem direitinho como era e como ficou. Vem comigo! Mas por hora, como eu sei que você está curiosíssimo, seguem essa tabelinha com as principais alterações de como era, e, como está agora. Na primeira coluna colocamos o texto original do 154-A e na segundo o texto já com atualização da lei 14.155/2021.

Vamos detalhar esse crime juntos?

Primeiro, vamos falar sobre o bem jurídico protegido pelo texto legal. Nesse caso, o bem jurídico protegido é a privacidade, gênero do qual são espécies a intimidade e a vida privada. Desta forma, esse texto legal tutela valores protegidos constitucionalmente (art. 5º, X, da CF/88).

“X – São invioláveis a intimidade, a vida privada, a honra e a imagem das pessoas, assegurado o direito a indenização pelo dano material ou moral decorrente de sua violação;”

Destacamos a importância do direito à privacidade com as palavras do excelentíssimo Gilmar Mendes, “O direito à privacidade, em sentido mais estrito, conduz à pretensão do indivíduo de não ser foco da observação por terceiros, de não ter os seus assuntos, informações pessoais e características particulares expostas a terceiros ou ao público em geral.”

Dentro desse contexto, você deve estar pensando. Se é um crime que trata de um bem jurídico tão importante. Quem poderia ser sujeito ativo desse crime? Pelo caput do nosso texto legal o sujeito ativo pode ser qualquer pessoa, trata-se de crime comum (aqueles que não exigem qualidade especial, seja ela do sujeito passivo ou do ativo para a concretização do tipo penal).

Agora vem comigo, se a gente estiver tratando de situação em que a pessoa que tenha autorização para acessar os dados constantes do dispositivo, não será sujeito ativo desse crime. Ok?

Pois, bem. Já sabemos tudo sobre o sujeito ativo. Quanto, ao sujeito passivo fica mais fácil ainda….A vítima pode ser qualquer pessoa, física ou jurídica.

Vamos analisar as condutas? Presta bastante atenção! Porque são sutis alterações com grandes resultados!

Você já viu as alterações da atualização legislativa na nossa tabelinha lá no início do texto não foi? Pois bem.

Captou? Conseguiu entender a intenção do legislador? A alteração teve por principal objetivo deixar bastante claro que o sujeito passivo do delito não precisa ser necessariamente o proprietário do dispositivo, podendo a invasão ser concretizada em um dispositivo que esteja sendo utilizado por alguém, que não é o proprietário, mas que teve a privacidade violada.

Percebe a ampliação? Sim, é bem verdade que na maioria dos casos, a vítima é o proprietário do dispositivo informático. Como no exemplo da Carolina Dickemann. Mas não podemos esquecer de proteger também, como sujeito passivo, o indivíduo que, mesmo sem ser o dono do computador, celular, tablet, entre outros dispositivos eletrônicos…., é a pessoa que efetivamente utiliza o dispositivo para armazenar seus dados ou informações, e, sem autorização podem também ter seus dados acessados indevidamente.

Quer um exemplo super comum? O uso compartilhado de computador em uma empresa, onde cada funcionário tem perfil de acesso e senha próprios. Viu agora a ampliação da proteção do texto legislativo!? Maravilha né? No próximo texto vamos conversar sobre as elementares do tipo penal.

Referências:

MENDES, Gilmar Ferreira; COELHO, Inocêncio Mártires; BRANCO, Paulo Gustavo Gonet. Curso de Direito Constitucional. 1ª ed., São Paulo: Saraiva, 2017, p. 370.

Código Penal, Decreto-Lei no 2.848/1940

Site G1. Disponível em: <http://g1.globo.com/pop-arte/noticia/2012/05/carolina-dieckmann-fala-pela-1-vez-sobre-roubo-de-fotos-intimas.html> Acessado em 04/08/2021

Katiene Santana

Coordenadora da área de concentração em Direito Penal informático da CDTI-OAB/PE; Mestre em Perícia Forense pela UPE; Especialista em Direito Público; Advogada inscrita na OAB-PE nº 28.579; Professora Universitária e Pesquisadora voluntária no PlacaMãe.org.

Curtir

Compartilhar